Шифр-HSM

Сайфер «Шифр-HSM» сімейство універсальних високопродуктивних програмно-апаратних мережних криптографічних модулів, які виконують криптографічні перетворення і можуть бути використані у різноманітних прикладних системах.

Мережний криптографічний модуль «Шифр-HSM» (далі МКМ «Шифр-HSM» чи HSM) призначений для захищеної генерації, надійного збереження та використання ключів у швидких криптографічних перетвореннях. Для взаємодії користувачів з МКМ «Шифр-HSM» використовуються мережні протоколи транспортного рівня.

Застосовується для криптографічного захисту:

-

інформації з обмеженим доступом (крім службової інформації та інформації, що становить державну таємницю),

-

відкритої інформації, вимога щодо захисту якої встановлено чинним законодавством.

Мережний криптомодуль належить до апаратно-програмних засобів криптографічного захисту інформації виду Б підвиду Б2, категорій «Ш», «К» та «П» та класу В2 згідно з Наказом №141 від 20.07.2007 Держспецзв'язку України.

Мережний криптомодуль використовується лише у локальній захищеній мережі установи.

Загальна хараткеристика

Загальна хараткеристикаДо основних функцій Мережного криптографічного модуля «Шифр-HSM» належать:

-

Початкова ініціалізація.

-

Відновлення з резервної копії та відновлення до заводських налаштувань.

-

Автентифікація адміністраторів на HSM з використанням захищених носіїв.

-

Використання захищених носіїв, як локально, так і віддалено.

-

Створення резервних копій внутрішнього стану.

-

Зберігання резервних копій модуля на окремому захищеному засобі – МКМ виключно для зберігання резервних копій.

-

Реплікація поточного внутрішнього стану одного МКМ на кілька МКМ (до 16 у режимі Master-Slave).

-

Віддалене адміністрування з використанням web-інтерфейсу.

-

Віддалений моніторинг з використанням web-інтерфейсу та за SNMP.

-

Можливість зберігання не лише ключів, а й конфіденційних даних у великій кількості (обмежується обсягом внутрішньої пам’яті, 256, 512 ГБ та 1 ТБ).

-

Захист від відкриття та проникнення до МКМ, з фізичним знищенням чи видаленням конфіденційної інформації.

-

Виконання криптографічних операцій.

Виконуються наступні криптографічні операції:

-

Симетричне і асиметричне шифрування.

-

Формування та перевірка електронного підпису.

-

Обчислення спільного секрету.

-

Обчислення геш-функції.

-

Генерація ключових даних та випадкових послідовностей.

-

Розподіл ключових даних.

-

Зберігання довільних даних у внутрішній пам’яті та захист їх від несанкціонованого доступу.

|

Перетворення

|

Алгоритми

|

|

Симетричне шифрування

|

|

|

Коди автентифікації повідомлень

|

та

|

|

Асиметричне шифрування

|

|

|

Електронний підпис

|

|

|

Геш-функції

|

|

|

Розподіл ключів

|

|

|

Генерації ключових даних та випадкових послідовностей

|

|

|

Профілі захисту для пристроїв створення безпечного підпису

|

|

До сімейства програмно-апаратних мережевих криптографічних платформ відносяться наступні:

-

Базовий. Для генерації, зберігання та використання ключів ЦСК, допоміжних сервісів ЦСК (OCSP, TSP, CMP) та інших інформаційних систем.

-

Внутрішній. Для генерації, зберігання та використання ключів підписувачів установи.

-

Резервний. Для зберігання резервних копій інших МКМ.

Базовий

Мережний криптографічний модуль «Шифр-HSM» призначений для активного використання невеликої кількості ключів, тобто використання невеликої кількості ключів для одночасного (паралельного) виконання великої кількості криптографічних операції.

Прикладом ефективного використання такої комплектації є:

Прикладом ефективного використання такої комплектації є:

-

Зберігання ключів установи, ключів ЦСК і його сервісів, допоміжних сервісів автоматизованих систем.

-

Накладання ЕП на документи, наприклад електронних печаток на електронні виписки руху коштів на рахунках клієнтів банку ключами установи.

-

Накладання ЕП сервісами ЦСК та допоміжними сервісами ЦСК (OCSP, TSP, CMP).

-

Накладання ЕП різними автоматизованими системами.

Спеціалізація даного пристрою полягає у необхіності накладання великої кількості підписів з використанням незначної кількості віртуальних токенів (до 100 тис). Така специфіка закладена у архітектуру пристрою, наприклад до одного віртуального токену можна звертатися одночасно з кількох клієнтів, однак лише один може змінювати стан, а решта можуть лише використовувати особисті ключі для криптографічних перетворень. Зрозуміло, що в такому режимі неможливо користуватися одночасно всіма ключами на пристрої, але за рахунок високої швидкодії можна ставити до 1000 підписів паралельно.

Всі віртуальні носії знаходяться у оперативній памяті і не зчитуються із захищеного сховища під час роботи. Для підвищення швидкодії, віртуальні носії можуть дублюватися у оперативній памяті.

Комплектація Мережного криптомодуля «Шифр-HSM» сімейства «Базовий»

|

Комплектація/

Характеристики

|

Носіїв,

тис. шт |

Ключів на носієві, |

Одночасних сесій

|

Кількість підписів за ДСТУ 4145-2002 (257), оп/с |

Мережевий інтерфейс

|

|

Початковий

|

50

|

256 | 512 | 5000 |

2 x Gigabit Ethernet

|

|

Стандартний

|

100

|

256 | 1024 | 7000 |

2 x Gigabit Ethernet

|

|

Високопродуктивний

|

150

|

256 |

1536

|

8500 |

2 x 10 Gigabit Ethernet

|

У залежності від комлектації, МКМ може зберігати і ефективно обслуговувати рекомендовану кількість віртуальних ключових носіїв для вказаної кількості одчасних сессій.

Зрозуміло, що вказані кількістні показники можуть змінюватися від профілю викорстання прострою.

Внутрішній

Мережний криптографічний модуль «Шифр-HSM» призначенй для активного використання великої кількості ключів великою кількістью користувачів, тобто використання великої кількості ключів для одночасної (паралельного) і невеликої кількості криптографічних операції.

Прикладом ефективного використання такої комплектації є:

-

Зберігання ключів користувачів ЦСК.

-

Накладання підписів користувачами ЦСК в процесі своєї роботи.

Спеціалізація даного пристрою полягає у необхіності накладання невеликої кількості підписів з використанням значної кількості віртуальних токенів (до 400 тис.). Така специфіка закладена у архітектуру пристрою, наприклад до одного віртуального токену можна звертатися одночасно лише один підписувач, однак кількість таких підписувачів може наближатися до (10 тис.) під час виконання криптографічних перетворень. Зрозуміло, що в такому режимі неможливо користуватися одночасно всіма ключами на пристрої, але за рахунок високої швидкодії можна ставити підписи до 10 тис. користувачам паралельно.

Всі віртуальні носії знаходяться у оперативній памяті і не зчитуються з захищеного сховища під час роботи. Для забезпечення одночасної роботи великої кількості віртуальних носіїв, всі віртуальні носії присутні у памяті у одному екземплярі. У такомі випадку неможливо утворити кілька одночасних сесій до одного і того ж віртуального носія.

Комплектація Мережного криптомодуля «Шифр-HSM» сімейства «Внутрішній»

|

Комплектація/

Характеристики

|

Носіїв,

тис. шт |

Ключів на носієві, шт |

Одночасних сесій

|

Кількість підписів за ДСТУ 4145-2002 (257), оп/с |

Мережевий інтерфейс

|

|

Початковий

|

200

|

256 | 1536 | 10000 |

2 x Gigabit Ethernet

|

|

Стандартний

|

400

|

256 |

2048

|

12000 |

2 x 10 Gigabit Ethernet

|

|

Високопродуктивний

|

600

|

256 |

4096

|

14000 |

2 x 10 Gigabit Ethernet

|

МКМ сімейства «Внутрішній» відрізняються від «Базовий»:

-

Процесорами з меншою тактовою частотою

-

Більшим обсягом оперативної памяті

-

Більшим за обсягом захищеним сховищем

-

Більшим операційним сховищем

-

Більшою пропускною здатністю мережних адаптерів

-

Іншими алгоритмами роботи з віртуальними захищеними носіями (описано вище)

В залежності від комлектації, МКМ може зберігати і ефективно обслуговоувати до 400 тис. віртуальних ключових носіїв.

Резервний

Мережний криптографічний модуль «Шифр-HSM» призначенний для зберігання резервних копій (Backup), орієнтований на часті виконання процедур резервного копіювання та захищеного зберігання резервних копій одного чи кількох інших криптомодулів.

Резервні копії, що зберігаються на Резервному МКМ «Шифр-HSM», можуть бути використані для відновлення стану іншого МКМ «Шифр-HSM».

Зазначимо, що криптографічний модуль призначенний для зберігання резервних копій не виконує криптографічні операції, а лише надійно зберігає дані для відновлення інших мережних криптографічних модулів.

Прикладом ефективного використання такої комплектації є:

-

Зберігання резервних копій одного чи кількох криптомодулів.

-

Відновлення криптомодулів із резервних копій, що зберігаються на резервному криптомодулі для зберігання резервних копій.

Комплектація Мережного криптомодуля «Шифр-HSM» сімейства «Резервний»

|

Комплектація / Характеристики

|

Захищене сховище, ГБ

|

Сховище, ГБ

|

Мережевий інтерфейс

|

|

Початковий

|

256

|

800

|

2 x Gigabit Ethernet

|

|

Стандартний

|

512

|

800

|

2 x Gigabit Ethernet

|

|

Високопродуктивний

|

1024

|

800

|

2 x Gigabit Ethernet

|

МКМ обладнані спеціалізованим пристроєм захисту від проникнення та відкриття, а також внутрішніми електронними замками.

Продуктивність

ПродуктивністьУмови тестування для оцінки продуктивності:

-

МКМ «Шифр-HSM» Базовий у комплектації Стандарт, 1 шт.

Результати оцінки швидкодії приведені у таблиці нижче

| Операція | Алгоритм | Довжина ключа, біт | Швидкість, оп/с |

| Формування ЕП | ДСТУ 4145-2002 | 257 | 7000 |

| Формування ЕП | ДСТУ 4145-2002 | 431 | 3800 |

| Формування ЕП | ECDSA | 256 | 6800 |

| Формування ЕП | ECDSA | 384 | 5000 |

| Формування ЕП | RSA | 2048 | 1500 |

| Формування ЕП | RSA | 4096 | 1000 |

Слід зазначити, експерименти показали, що для повного навантаження МКМ створенням підписів (CAdES-X Long) ДСТУ 4145-2002 з довжиною ключа 257 біт, слід залучити обчислювальні потужності у кілька разів (2-3) більші ніж у МКМ.

Під час обчислення підписів (CAdES-X Long) вдалося сформувати у 1024 потоки підпис за час діапазоні 0,5-1,0 с для невеликих даних (32 байти) від виклику REST API СКЗІ Шифр-CaaS на створення сессії, подальшого створення підпиу і до видалення сессії.

- МКМ «Шифр-HSM» Внутрішній у комплектації Стандарт, 1 шт.

Результати оцінки швидкодії приведені у таблиці нижче

| Операція | Алгоритм | Довжина ключа, біт | Швидкість, оп/с |

| Формування ЕП | ДСТУ 4145-2002 | 257 | 12000 |

| Формування ЕП | ДСТУ 4145-2002 | 431 | 11000 |

| Формування ЕП | ECDSA | 256 | 11800 |

| Формування ЕП | ECDSA | 384 | 10800 |

| Формування ЕП | RSA | 2048 | 2500 |

| Формування ЕП | RSA | 4096 | 1800 |

Інтеграція і використання

Для використання ключів, що знаходяться на МКМ слід користуватися:

-

На самому низькому рівні інтеграції, використовується клієнтська бібліотека, що реалізує інтерфейс PKCS#11. Між клієнтським оточенням і МКМ утворюється захищений канал звязку за протоколом TLS v1.2 із взаємною автентифікацією. Ключі для користувацького оточення генеруються на МКМ адміністраторами, та надаються (вставновлюються) у клієнтському оточенні.

-

На більш високому рівні використовується інтеграція з СКЗІ Шифр-CaaS, і подальша взаємодія виконується через REST API.

-

Для управління віртуальними ключовими носіями на одному чи кількох МКМ, слід використовувати СУВТ «Шифр-vTMS», яка веде облік і статистику використання віртуальних носіїв та може застосовуватися для:

-

Статичне балансування навантаження між кількома МКМ на основі існуючої статистики (на одному МКМ може знаходитися кілька десятків ключів, а на іншому дестяки тисяч, однак за кількістю звернень вони будуть тотожні).

-

Рівноміного розподілку ключів між МКМ.

-

-

Кожний МКМ має кілька мережних інтерфейсів, які можуть бути використані наступним чином:

-

або Network Bonding Interface

-

або Резервування на мережному комутаторі мережних інтерфейсів

-

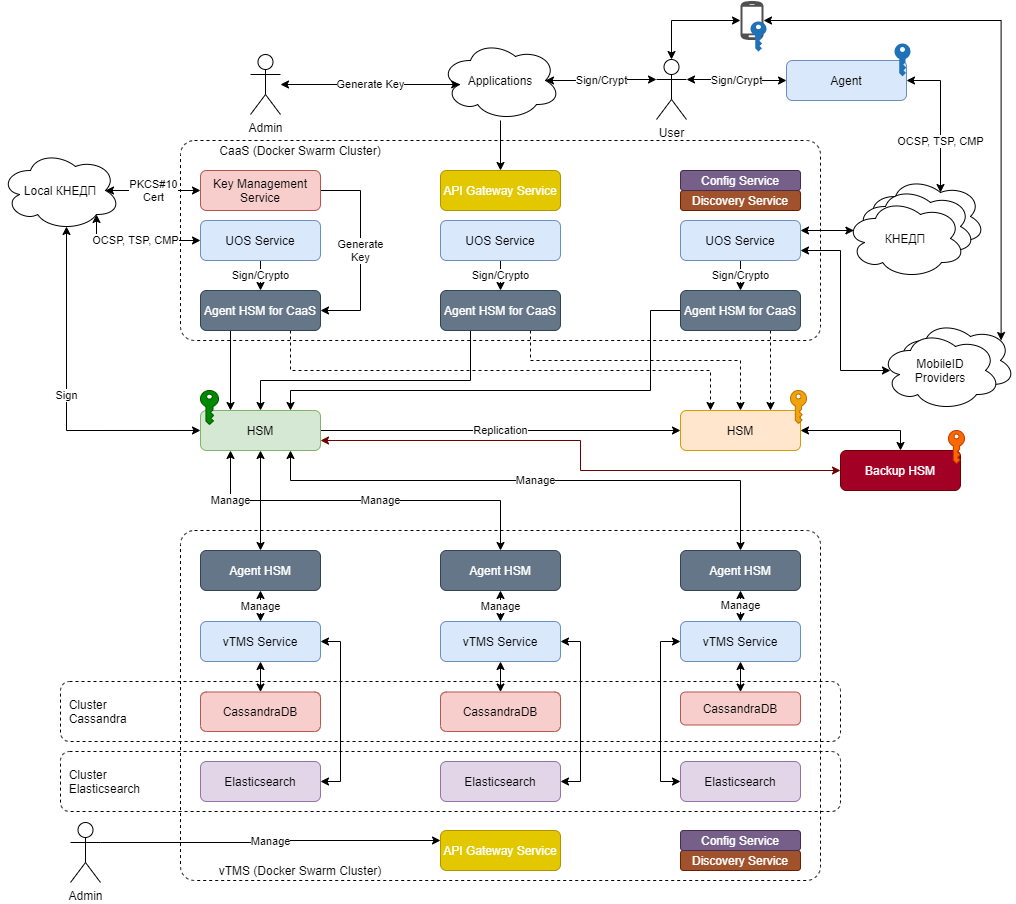

Класична схема використання МКМ

За даною схемою зображено використання за REST API хмарної платформи (на основі СКЗІ Шифр-CaaS) для взаємодії з МКМ Шифр-HSM.

Для управління віртуальними носіями використовується СУВТ Шифр-vTMS.

Внутрішній стан МКМ повністю дублюється між собою за схемою Master-Slave у інши ЦОД. Крім того, виконується резервне копіювання з обох МКМ на Backup.

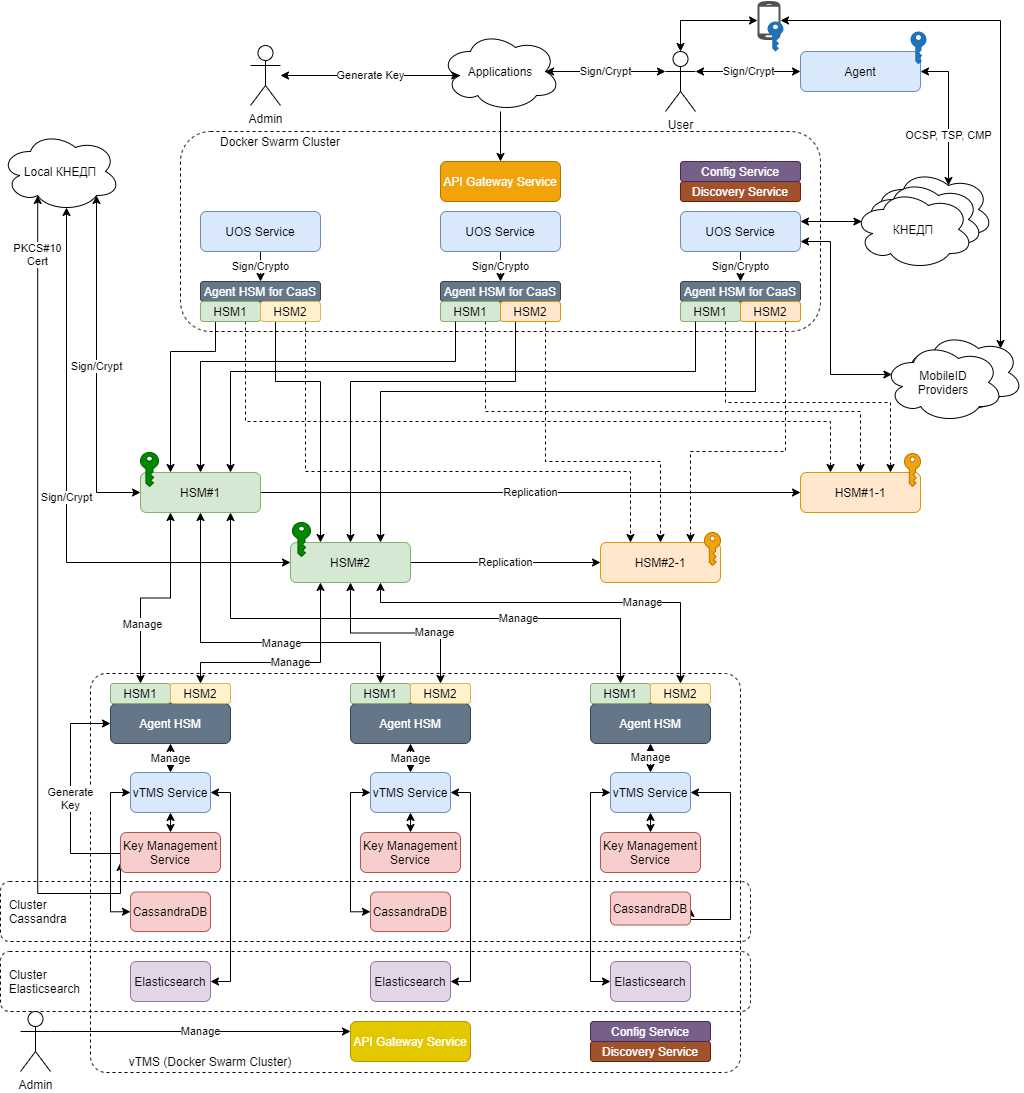

Складна схема використання МКМ

За даною схемою зображено використання за REST API хмарної платформи (на основі СКЗІ Шифр-CaaS) для взаємодії з МКМ Шифр-HSM.

Для управління віртуальними носіями використовується СУВТ Шифр-vTMS. Для обслуговування великої кількості захищених носіїв слід використовувати схему розподілу носіїв між кількома МКМ (шардування).

Крім того, можливо забезпечити дублювання внутрішнього стану МКМ між собою за схемою Master-Slave у інший ЦОД.

Відповідність

МКМ «Шифр-HSM» повністю відповідає вимогам, що висуваються до засобів КЕП:

-

Експертний висновок Держспецзв'язку України. Мережний криптографічний модуль «Шифр-HSM». Реалізація криптоалгоритмів, №04/05/02-3775 від 17.12.2021. Строк дії експертного висновку: до 17.12.2026 року.

-

Експертний висновок Держспецзв'язку України. Мережний криптографічний модуль «Шифр-HSM». Засоби кваліфікованого електронного підпису чи печатки, №04/05/02-3776 від 17.12.2021. Строк дії експертного висновку: до 17.12.2026 року.

Посилання для перегляду експертних висновків доступно за посиланням.

Комплектність

Комплектність Мережного криптографічного модуля «Шифр-HSM»:

-

МКМ «Шифр-HSM» реалізує функції криптографічних перетворень та роботи з ключовими даними.

-

Інсталяційні пакети програм, що реалізують прикладні програмні інтерфейси інформаційної взаємодії виробу «Шифр-HSM» та зовнішнього ПЗ.

Комплектність зразка МКМ «Шифр-HSM»:

-

Мережний криптографічний модуль «Шифр-HSM» з вдома блоками живлення

-

Носій інформації з програмним забезпеченням та документацією

-

Формуляр (Паспорт)

-

Гарантійний талон

-

Кабель живлення мережевий

-

Комплект кріплення у 19” стійку

-

Набір кріплень

-

Упаковка

МКМ «Шифр-HSM» реалізує виконання функцій обробки інформації через прикладний програмний інтерфейс.

ПЗ, що входить до комплектності виробу МКМ «Шифр-HSM», розроблено у вигляді набору бібліотек PKCS#11 для ОС: сімейства Microsoft Windows, Linux.

Підтримка і ремонт

На апаратне забезпечення надається 3 роки гарантії:

-

Впродовж першого року заміна (впродовж кількох днів).

-

Впродовж наступних 2 років - гарантійний ремонт (за можливістю/наявністю надається підмінне обладнання).

На програмне забезпечення надається 1 рік гарантійного супроводження, наступні роки вартість супроводження виконується за програмою «Standard» та складає 20% від вартості.

Строк поставки

В зв’язку з тим, що під час виробництва МКМ використовується апаратне забезпечення та комплектуючі іноземного виробництва, яке слід підключити , налогодити, інтегрувати та протестувати, то це суттєво впливає на строки поставки МКМ кінцевим замовникам.

-

У разі наявності обладнання на складі групи «Сайфер», строк поставки складатиме 5 робочих днів.

-

У разі відсутності обладнання на складі групи «Сайфер», але наявності обладнання на складі постачальників, строк поставки складатиме до 30 робочих днів.

-

У разі відсутності обладнання на складі постачальників, строк поставки складатиме до 60 робочих днів.

Порівняння з пристроями міжнародних виробників

Використання PKCS#11 інтерфейсу для взаємодії з пристроем дозволяє забезпечити аналогічну функціональність, як і рішення від:

-

Thales (Luna HSM)

-

nCipher (nShield Connect)

Використання стандарної обгортки Java для PKCS#11 чи обгортки від Tugraz, дозволяє легко реалізувати застосування МКМ у Java.

Документи продукту

«Шифр-HSM» має авторське право від Державного підприємства "Український інститут інтелектуальної власності" від 07.12.2020 №101057.

«Шифр-HSM» має діючі позитивні експертні висновки ДССЗЗІ України на:

- Реалізацію криптоалгоритмів, №04/05/02-3775 від 17.12.2021

- Засоби кваліфікованого електронного підпису чи печатки, №04/05/02-3776 від 17.12.2021