Cipher-Arch

На сьогодні є актуальним збереження документів виключно в електронному вигляді, особливо якщо документи призначені не лише для внутрішнього використання, але й для передачі в інші організації. Як правило, такі документи повинні володіти кваліфікованим електронним підписом (КЕП). Строки зберігання таких документів вимірюється десятиліттями, наявна необхідність перевірки КЕП всіма підписантами для встановлення:

- Цілісність документу.

- Конфіденційність.

- Достовірність.

Актуально на сьогодні для державного, банківського та страхового секторів.

Підходи

-

Стандартний. Використання КЕП у форматі CAdES X-Long, яка дозволяє забезпечити довготривалу перевірку КЕП.

- Рішення про достовірність КЕП приймається, якщо вона успішно перевіряється, при створенні.

- Після певного періоду часу неможливо перевірити КЕП згідно чинних нормативних документів.

Функції

-

Перевірка КЕП, перед занесенням документу в архів*.

-

Перевірка КЕП:

- Відправка запитів до ЦЗО (OCSP).

- ВІдправка запитів до ЦСК (OCSP).

- Розширення підпису до CAdES X-Long (у випадку необхідності).

-

-

Перевірка КЕП у форматі CAdES X-Long та документу з архіву*.

-

Перевірка КЕП:

- Відправка запитів до ЦУО (OCSP).

- Відправка запитів до ЦСК (OCSP).

-

*- КЕП зберігається разом з документами в архіві.

-

Розширений (Blockchain). У доповнення до Стандартного підходу, пропонується використовувати модифіковані механізми блокчейн, на оснвоі імітовставки.

- Рішення про коректність КЕП приймається, коли вона успішно перевіряється при створенні.

- Сам КЕП та результати її перевірки, а також всі використовувані для перевірки дані заносяться до БД та зчеплюються з попередніми записами за допомогою імітовставки.

- При перевірці КЕП, безпосередньо сам підпис не перевіряється, а лише перевіряється цілісність всіх зчеплених записів у БД.

Функції

-

Отримання КЕП, перед занесенням документу в архів*.

-

Перевірка КЕП

- Відправка запитів до ЦЗО (OCSP)

- Відправка запитів до ЦСК (OCSP)

- Розширення підпису до CAdES X-Long (у випадку необхідності)

- Формування QR-code для КЕП CAdES X-Long

- Додавання відкріпленого КЕП, хеш-образ у БД зі зчепленими записами

-

-

Перевірка цілісності документу з архіву

- Порівняння хеш-образу документу та записи з БД зі зчепленими записами

-

Перевірка цілісності БД зі зчепленими записами

- Перевірка цілісності БД зі зчепленими записами, завдяки її відтворення

*- КЕП зберігається у БД архіву КЕП зі зчепленими записами, без документів

Недоліки та переваги обох підходів

|

Недоліки

|

Переваги

|

|

|

Стандартний підхід

|

|

|

|

Розширений підхід (Blockchain)

|

|

|

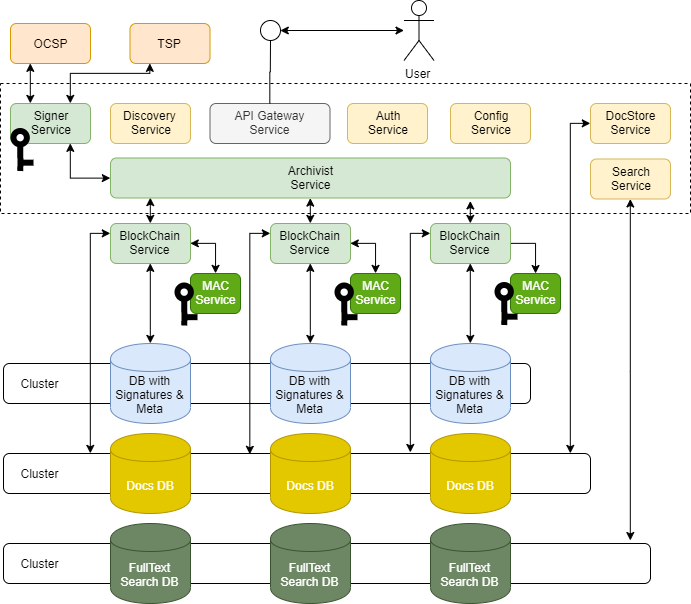

Шифр-Arch

Система, яка дозволяє забезпечити структуроване та довготривале зберігання електронних документів у томі місці, де гарантована перевірка цілісності зчеплених записів у БД, навіть після неможливості перевірки КЕП.

Характеристики

Система ведення довготривалого архіву дозволяє:

- Працювати одразу у кількох ЦОД, у вигляді єдиного кластеру.

- Працювати автономно у кожному ЦОД, якщо єдиний кластер “розвалився”.

- Відновлення єдиного кластеру, після його “розвалу”, на основі кластерів одного з ЦОД.

- Горизонтальне масштабування, до 32-х серверів у кластері БД з документами.

- Зберігання документів: не обмежено за об'ємом (здійснювалася перевірка на192 ТБ).

- Розмір документу: до 5 ТБ.

- Клонування вузлів з пов'язаними ланцюжками для підвищення довіри/захисту від підробки.

- Автентифікація за допомогою JWT (JSON Web Token).

-

Захист каналів зв'язку:

- Робота в середині системи через TLS.

- Робота з API через TSL.

- Web-інтерфейс через HTTPS/TLS.

Функції

-

Перевірка КЕП, перед занесення документу в архів*.

-

Перервірка КЕП:

- Відправка запитів до ЦЗО (OCSP).

- ВІдправка запитів до ЦСК (OCSP).

- Розширення підпису до CAdES X-Long (у випадку необхідності).

-

Додатково можна додати до КЕП документу:

- КЕП відповідального співробітника (архіваріуса).

- Печатка організації.

- Додавання відкріпленого КЕП, хеш-образу документу та результатів перевірки КЕП у БД зі зчепленими записами.

-

- Пошук документу за реквізитами та підписантами (текст документу не індексується).

- Перевірка КЕП, перед занесенням документу в архів*.

-

Перевірка цілісності документу з архіву:

- Співставлення хеш-образу документу та запису з БД зі зчепленими записами.

- Прийняття рішення за результатами консолідованої перевірки з кількома вузлами.

-

Перевірка цілісності БД зі зчепленими записами (кілька таких БД):

- Перевірка цілісності БД зі зчепленими записами, за допомогою відтворення.

- Прийняття рішення за результатами консолідованої перевірки з кількома вузлами.

- За розкладом.

Рольова модель:

- Адміністратор архіву.

- Оператор архіву.

*- КЕП зберігається у БД архіву КЕП зі зчепленими записами, без документів.

Криптографія

Використовувані криптографічні алгоритми:

-

ЕП/КЕП:

- ДСТУ 4145+ГОСТ 34.311-95 (за замовчуванням).

- ДСТУ 4145+ДСТУ 7624:2014*.

- ECDSA+SHA-256*.

- RSA+SHA-256*.

-

Hash:

- ГОСТ 34.311-95.

- ДСТУ 7564:2014.

- SHA-2 семейство.

-

MAC (використовується для блокчейну):

- ДСТУ ГОСТ 28147:2009.

- ДСТУ 7624:2014 (за замовчуванням).

- AES (AES-NI).

*- на даний момент не затребувано, можливе підключення у подальшому.

Використовувані сховища ключів:

-

ЕП/КЕП:

- PFX/PKCS#12/Key-6.dat (за замовчуванням).

- PKCS#11-пасивний режим.

- PKCS#11-активний режим (Network HSM).

-

MAC:

- PKCS#12 (за замовчуванням).

- PKCS#11-активний режим (Network HSM).

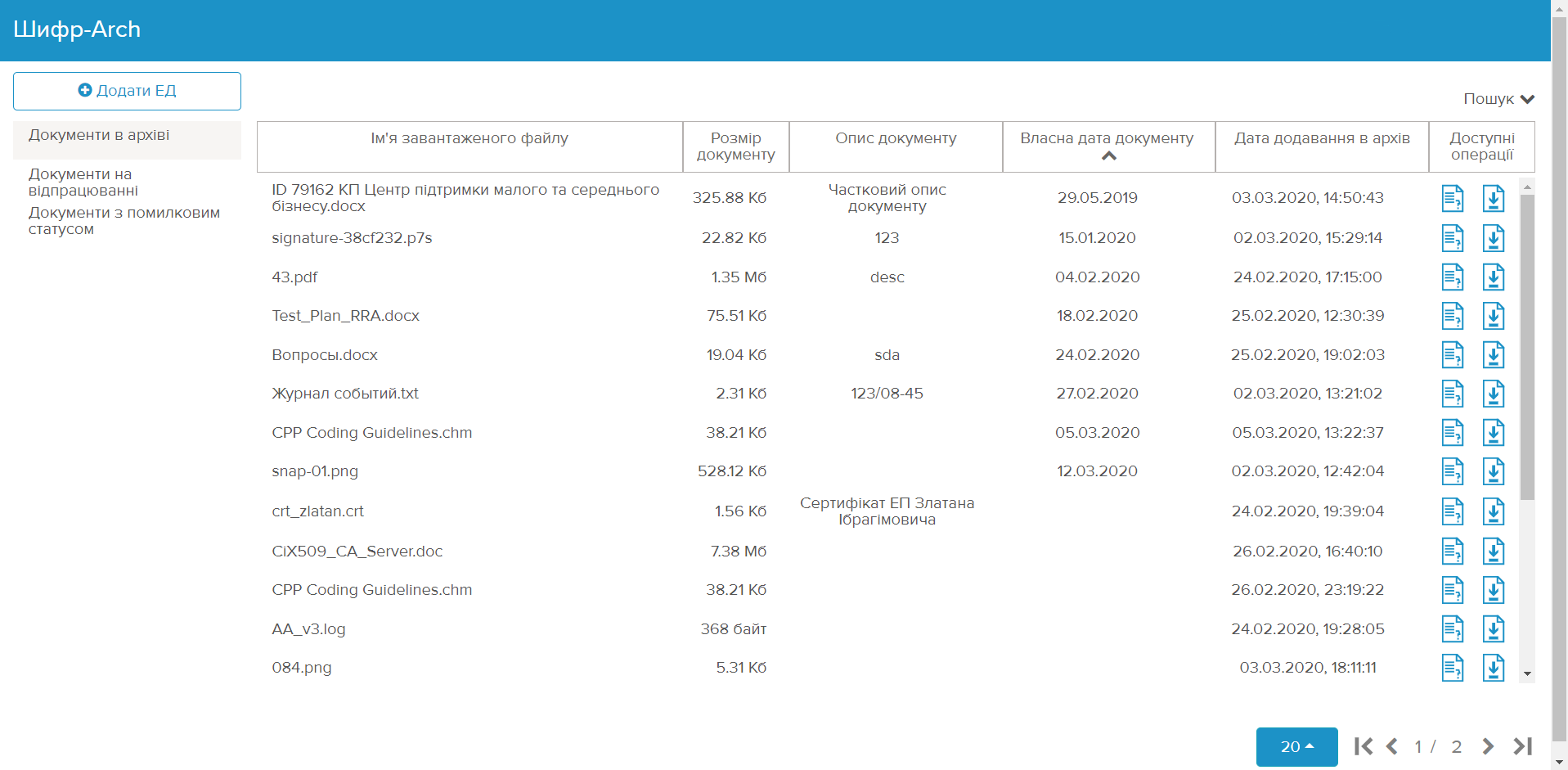

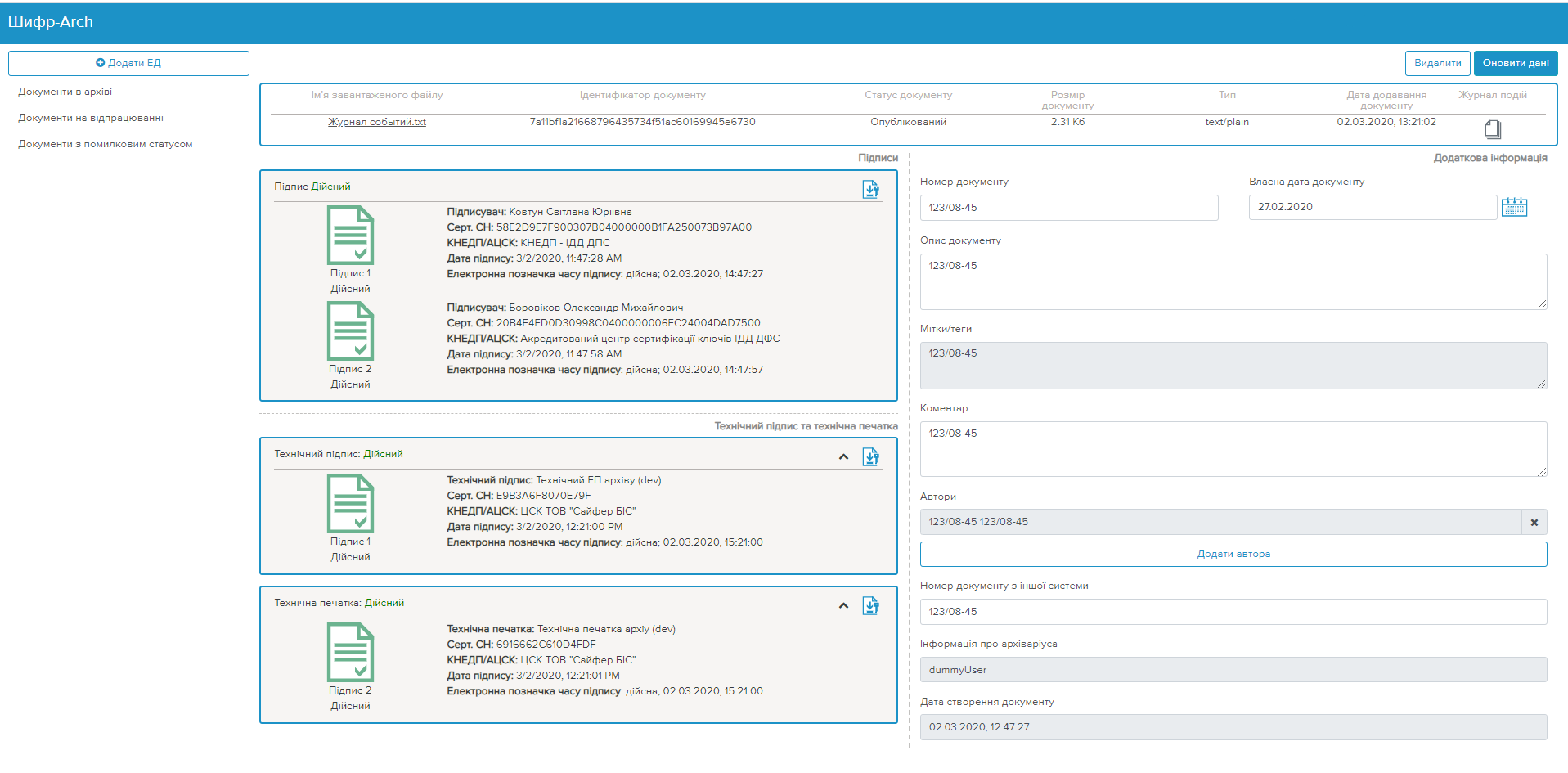

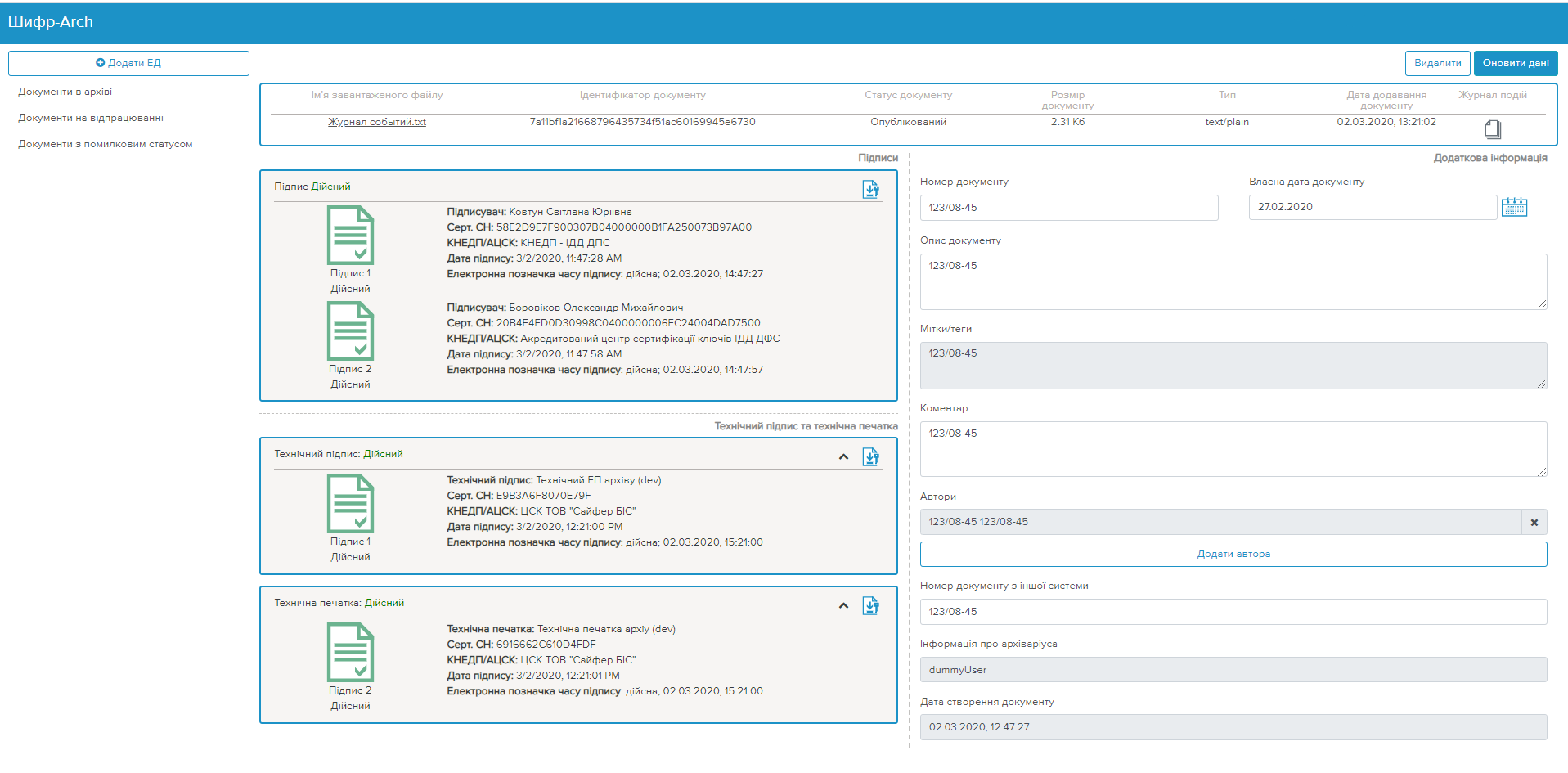

Демонстрація веб-клієнта

На рисунках продемонстровано головну сторінку та додавання документу.

Рисунок 1. Головна сторінка вкладки "Документи в архіві"

Рисунок 2. Процес додавання документу в архів