Шифр-VPN

Развитие информационных технологий, а также глобализационные процессы в современном обществе формируют задачи обеспечения передачи информации между геораспределенными вычислительными сетями и обеспечением конфиденциальности для передаваемых данных по публичным сетям.

Зачастую, возникает необходимость в обеспечении конфиденциальной передачи данных по сети Интернет для уже существующих информационных систем, где уже нельзя внести изменения для внедрения механизмов защиты.

Обеспечение конфиденциальности при передаче данных по сети Интернет решается с помощью технологии виртуальных частных сетей (VPN – virtual private network).

При построении VPN рекомендуют обратить внимание на:

-

Гибкость и удобство управления ключами.

-

Удобство эксплуатации и интеграции.

-

Гибкость и удобство настройки сети.

-

Скорость передачи данных.

-

Перспективность (поддерживаемые алгоритмы).

-

Ориентация на облачные технологии.

-

Широкий спектр поддерживаемых аппаратных платформ и операционных систем (ОС).

Описание

ОписаниеСистема криптографической защиты каналов связи «Шифр-VPN» программный или программно-аппаратный комплекс, основанный на протоколе OpenVPN с поддержкой SSL/TLS, для обеспечения конфиденциальности при передаче данных в компьютерных сетях.

СКЗКС «Шифр-VPN» позволяет обеспечивать конфиденциальность (шифрование) между:

-

Сеть-Сеть (Сервер-Сервер). Такой подход позволяет строить VPN соединение между различными сетями, где весь трафик будет защищен.

-

Пользователь-Сеть (Клиент-Сервер). Такой подход позволяет строить VPN соединение между компьютером пользователя и сетью, которая расположена за VPN Сервером.

Для обеспечения конфиденциальности используются криптографические алгоритмы:

-

Реализованные в библиотеках криптографических примитивов «Шифр+» v2.1 (имеется действующее позитивное экспертное заключение).

-

С учетом богатого опыта компании Сайфер.

СКЗКС «Шифр-VPN» может строить вокруг инфраструктуры открытых ключей (ИОК):

-

Ключи изданные АЦСК/КПЭДУ. В этом случае для авторизации пользователей в защищенную сеть, могут использоваться:

-

Проверка статуса сертификата по протоколу OCSP.

-

Ведение списка доверенных ЦСК на сервере VPN.

-

Ведение списка разрешенных пользователей на сервере VPN.

-

-

Ключи изданных внутренним ЦСК. В этом случае разворачивается собственная ИОК, использованием решений:

-

СКЗКС «Шифр-X.509» (возможна квалификация).

-

СКЗКС «Шифр-xCA» (для внутреннего использования).

-

В качестве криптографических алгоритмов допускается использовать, как:

-

Национальные криптографические алгоритмы:

-

ДСТУ 4145:2002.

-

ГОСТ 34.311-95, ДСТУ 7564:2014.

-

ГОСТ 28147-89, ДСТУ 7624:2014.

-

-

Международные криптографические алгоритмы:

-

RSA, ECDSA.

-

SHA-1, SHA-2.

-

AES, DEA, TDEA.

-

Ключи пользователей и серверов могут храниться:

-

В виде файла - файлового ключевого контейнера:

-

-

PFX/PKCS#12 (АЦСК ГП Украины, АЦСК Украина, АЦСК НДУ, АЦСК Ощадбанк, АО ИИТ и другие).

-

JKS (АЦСК Приватбанк).

-

Key-6.dat (ЦСК построенные на основе АО ИИТ).

-

ZS2 (аналог PFX/PKCS#12 АЦСК Украина, а также после конвертации в Key-6.dat).

-

-

На защищенном ключевом носителе:

-

В пассивном режиме.

-

Aladdin/SafeNet/Gemalto eToken.

-

Автор SecureToken-337/338.

-

Авест AvestKey.

-

Эфит EfitKey.

-

И другие.

-

-

В активном режиме.

-

ИИТ Алмаз-1К.

-

Автор SecureToken-337/338.

-

Авест AvestKey.

-

Эфит EfitKey.

-

-

СКЗКС Шифр-VPN поддерживает широкий спектр аппаратных платформ и операционных систем:

-

Аппаратные платформы:

-

x86, x86-64 (AES NI, CLMUL, SSE, AVX). Поддерживается аппаратное ускорение.

-

ARMv6, ARMv7, ARMv8.

-

-

Операционные системы:

-

Сервер: Windows, Linux, FreeBSD.

-

Клиент: Windows, Linux, MacOS.

-

Клиент: Android*, iOS* (сторонних разработчиков, обеспечивается совместимость для международных криптографических алгоритмов).

-

Удобств эксплуатации СКЗКС «Шифр-VPN» обеспечивается:

-

Развитой системой управления Серверами VPN.

-

Развитой системой мониторинга Сервера VPN построенной на базе агентов и расширений для Zabbix v3.0+.

-

Возможность гибкой настройки сервера и клиентов. Настройка осуществляется посредством распространения среди клиентов ранее подготовленных файлов настроек.

Одним из самых сложных вопросов применения VPN, является интеграция с уже существующими системами с минимальными изменениями:

-

Шифр-VPN обеспечивает балансировку трафика. В этом случае несколько Серверов VPN работают, как единое целое и соединения от клиентов разбрасываются менее нагруженным Серверам VPN (с наименьшим числом подключений).

-

При необходимости, Шифр-VPN позволяет защищать сетевые подключения с большой пропускной способностью, за счет агрегации виртуальных сетевых интерфейсов. В этом случае вычислительная система, может быть загружена оптимальным образом.

-

Агрегация трафика достигается за счет параллельной работы нескольких Серверов VPN на одной вычислительной системе. В этом случае Сервера VPN привязываются к разным портам и/или адресам.

-

Применяемые в Шифр-VPN подходы к построению Сервера VPN, обеспечивают эффективную возможность работы как на физическом, так и виртуальном оборудовании.

Варианты поставки Сервера VPN:

-

Docker контейнер. Рекомендуется для обеспечения конфиденциальности при подключении к облачным ресурсам.

-

Виртуальная машина. Рекомендуется для обеспечения конфиденциальности при подключении к облачным ресурсам.

-

Архив с дистрибутивом для самостоятельной установки.

-

Может выполняться в защищенном аппаратном исполнении (предварительный заказ).

Область применения

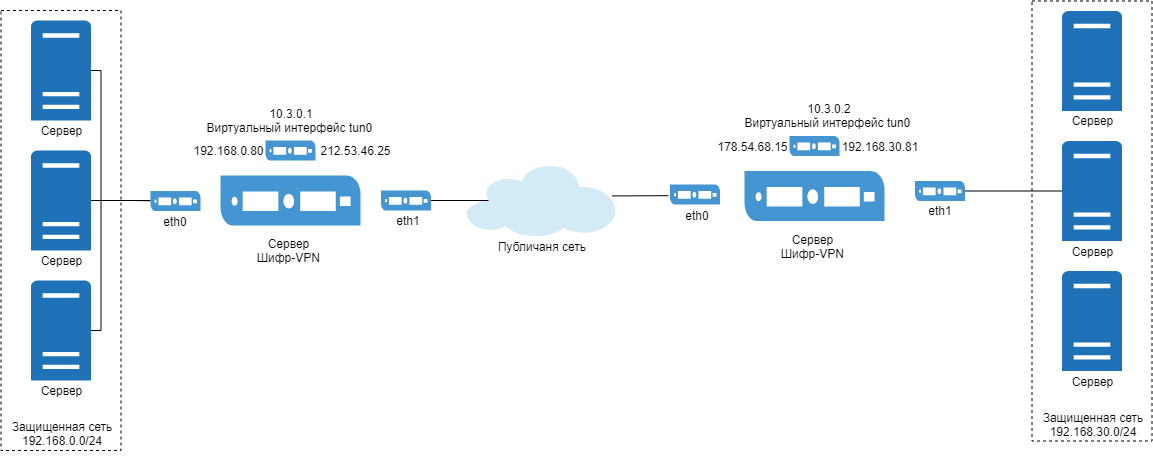

Одной из типовых задач, которые могут успешно решаться СКЗКС «Шифр-VPN», является построение защищенного канала между двумя сетями.

С обеих сторон развернут Сервер VPN, который может:

-

управлять трафиком между сетями, находящиеся за VPN.

-

возможность прохождения трафика через файерволы и HTTP-proxy.

-

шифровать или не шифровать (а тегировать) трафик.

-

агрегировать трафик с нескольких сетевых интерфейсов, а также выполнять обратное преобразование.

-

на этих серверах используются статические идентичные ключи в PKCS#12 контейнере.

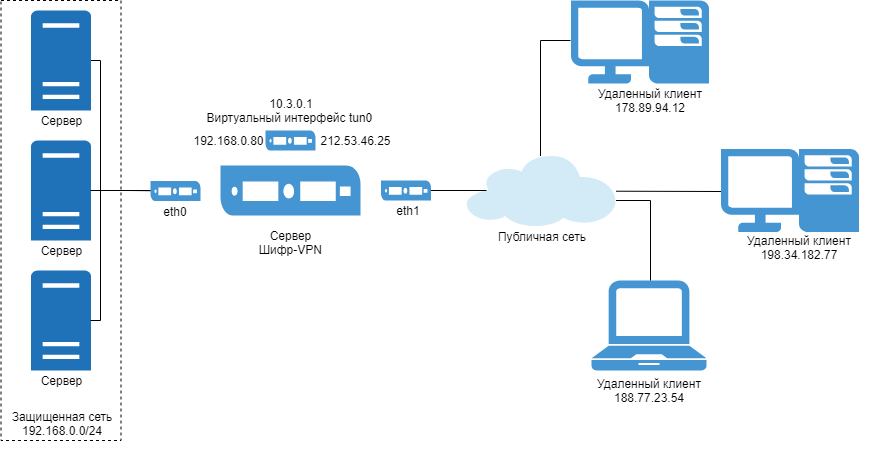

Одной из типовых задач, которые могут успешно решаться СКЗКС «Шифр-VPN», является построение защищенного канала между пользователем и сетью.

С одной стороны, развернут Сервер VPN, а у пользователя Клиент VPN.

На стороне Сервера VPN:

-

управлять трафиком между сетями, находящимися за VPN.

-

возможность прохождения трафика через файерволы и HTTP-proxy.

-

шифровать или не шифровать (а тегировать) трафик.

-

агрегировать трафик с нескольких сетевых интерфейсов, а также выполнять обратное преобразование.

-

на этих серверах используются статические идентичные ключи в PKCS#12 контейнере.

-

параллельная работа нескольких Серверов VPN.

-

балансировка подключений между пулом Серверов VPN.

-

аутентификация пользователя по различным признакам.

-

поддержка работы с ЦСК по протоколам OCSP over HTTP, для проверки статуса сертификата.

На стороне Клиента VPN:

-

возможность использовать конфигурационные файлы с выполненными настройками для данного Сервера VPN.

-

возможность подключаться к пулу Серверов VPN, по принципу «кто первый ответит».

-

управлять трафиком между сетями, находящимися за VPN.

-

возможность прохождения трафика через файерволы и HTTP-proxy.

-

шифровать или не шифровать (а тегировать) трафик.

-

возможность хранить ключи в файловых ключевых контейнерах и на защищенных носителях.

-

хранить пароль в памяти к защищенному носителю, или требовать его вводить несколько раз.

-

поддержка работы с ЦСК по протоколам OCSP over HTTP, для проверки статуса сертификата.

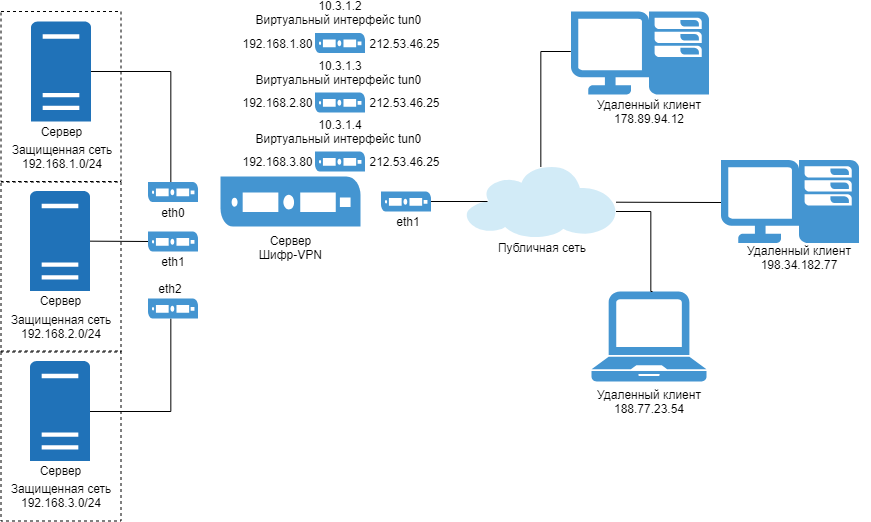

Одной из типовых задач, которые могут успешно решаться СКЗКС «Шифр-VPN», является построение защищенного канала между пользователем и сетью.

С одной стороны, развернут Сервер VPN, а у пользователя Клиент VPN.

На стороне Сервера VPN возможно управление трафиком от клиентских подключений между различными сетями.

Отличительные характеристики

Существует большое количество подходов к построению VPN, в зависимости от сетевого уровня:

-

Сетевой (IP/IPSec).

-

Транспортный (TCP/UDP).

Указанные подходы имеют как положительные, так и отрицательные стороны.

Среди существующих решений и подходов, выделяют протокол OpenVPN с поддержкой SSL/TLS, который позволяет обеспечить:

-

Прозрачность прохождения Firewall, Proxy, NAT по сравнению с LT2P/IPsec.

-

Более высокую производительность при меньшем объеме потребляемых вычислительных ресурсов по сравнению с LT2P/IPsec.

-

Поддержку протоколов транспортного уровня TCP, UDP.

-

Сжатие трафика с помощью алгоритмов LZO, ZIP.

-

Гибкость настройки на стороне клиентов, посредством предустановленных конфигурационных файлов.

Производительность

При проведении оценки производительности использовалась лабораторная установка:

-

Один сервер.

-

Четыре клиентских рабочих станции.

Лабораторная установка была соединена в локальную сеть с помощью высокопроизводительного управляемого сетевого коммутатора layer 3.

Ниже приводятся характеристики сервера и клиентских рабочих станций.

|

Сервер (физический)

|

Клиент (физический)

|

|

|

Пропускную способность шифрованного соединения без агрегации трафика (один экземпляр Сервера VPN).При проведении экспериментов рассматривали:

-

Пропускная способность с агрегацией трафика (несколько экземпляров Сервера VPN запущенных на одном физическом сервера).

Для уменьшения нагрузки на процессор на стороне физического сервера, где запущен Сервер VPN, рекомендуется использовать процессоры с поддержкой AES NI инструкций.

С агрегацией трафика

|

Алгоритм

|

TCP, Mb/s

|

UDP, Mb/s

|

|

AES-256

|

720

|

920

|

|

ГОСТ 28147-89

|

100

|

200

|

|

ДСТУ 7624:2014

|

500

|

900

|

Пропускная способность показана при агрегации 4-х логических каналов VPN с использованием 4-х ядер процессора.

Без агрегации трафика

|

Алгоритм

|

TCP, Mb/s

|

UDP, Mb/s

|

|

AES-256

|

190

|

290

|

|

ГОСТ 28147-89

|

30

|

55

|

|

ДСТУ 7624:2014

|

140

|

260

|

Пропускная способность показана на одно ядро процессора. При необходимости, пропускная способность может быть увеличена за счет агрегации виртуальных каналов.

Документы продукта

СКЗКС «Шифр-VPN» имеет позитивное экспертное заключение Государственной службы специальной связи и защиты информации Украины 18.03.2019 №04/03/02-749.

СКЗКС «Шифр-VPN» имеет авторское свидетельство Министерства экономического развития и торговли Украины 08.04.2019 №87538.

СКЗКС «Шифр-VPN» построен на основе библиотек криптографических примитивов «Шифр+» v2.1, которые имеют позитивное экспертное заключение Госспецсвязи Украины 16.05.2017 №04/03/02-1674.