Шифр-HSM

Сайфер «Шифр-HSM» семейство универсальных высокопродуктивных программно-аппаратных сетевых криптографических модулей, которые выполняют криптографические преобразования и могут быть использованы в различных прикладных системах.

Сетевой криптографический модуль «Шифр-HSM» (далее СКМ «Шифр-HSM» или HSM) предназначен для защищенной генерации, надежного хранения и использования ключей в скоростных криптографических преобразованиях. Для взаимодействия пользователей с СКМ «Шифр-HSM» используются сетевые протоколы транспортного уровня.

Применяется для криптографической защиты:

- информации с ограниченным доступом (кроме служебной информации и информации, составляющей государственную тайну),

- открытой информации, требование относительно защиты которой установлено действующим законодательством.

Сетевой криптомодуль относится к аппаратно-программным средствам криптографической защиты информации вида Б подвида Б2, категорий «Ш», «К» и «П» и класса В2 согласно Приказа №141 от 20.07.2007 Госспецсвязи Украины.

Сетевой криптомодуль используется только в локальной защищенной сети учреждения.

Общая характеристика

К основным функциям Сетевого криптографического модуля «Шифр-HSM» относятся:

- Начальная инициализация.

- Восстановление из резервной копии и восстановление до заводских настроек.

- Аутентификация администраторов на HSM с использованием защищенных носителей.

- Использование защищенных носителей, как локально, так и удаленно.

- Создание резервных копий внутреннего состояния.

- Хранение резервных копий модуля на отдельном защищенном средстве - СКМ исключительно для хранения резервных копий.

- Репликация текущего внутреннего состояния одного СКМ на несколько СКМ (до 16 в режиме Master-Slave).

- Удаленное администрирование с использованием web-интерфейса.

- Удаленный мониторинг с использованием web-интерфейса и по SNMP.

- Возможность хранения не только ключей, но и конфиденциальных данных в большом количестве (ограничивается объемом внутренней памяти, 256, 512 ГБ и 1 ТБ).

- Защита от открытия и проникновения в СКМ, с физическим уничтожением или удалением конфиденциальной информации.

- Выполнение криптографических операций.

Выполняются следующие криптографические операции:

- Симметричное и асимметричное шифрование.

- Формирование и проверка электронной подписи.

- Вычисление общего секрета.

- Вычисление хеш-функции.

- Генерация ключевых данных и случайных последовательностей.

- Распределение ключевых данных.

- Хранение произвольных данных во внутренней памяти и защита их от несанкционированного доступа.

|

Преобразование

|

Алгоритмы

|

|

Симметричное шифрование

|

|

|

Коды аутентификации сообщений

|

та

|

|

Асимметричное шифрование

|

|

|

Электронная подпись

|

|

|

Хэш-функции

|

|

|

Распределение ключей

|

ДСТУ ISO/IEC 15946-3, по схеме KANIDH (в полиномиальном базисе)

|

|

Генерации ключевых данных и случайных последовательностей

|

|

|

Профили защиты устройств создания безопасного подписи

|

|

К семейству программно-аппаратных сетевых криптографических платформ относятся следующие:

- Базовый. Для генерации, хранения и использования ключей ЦСК, вспомогательных сервисов ЦСК (OCSP, TSP, CMP) и других информационных систем.

- Внутренний. Для генерации, хранения и использования ключей подписчиков учреждения.

- Резервный. Для хранения резервных копий других СКМ.

Базовый

Сетевой криптографический модуль «Шифр-HSM» предназначен для активного использования небольшого количества ключей, то есть использование небольшого количества ключей для одновременного (параллельного) выполнения большого количества криптографических операций.

Примером эффективного использования такой комплектации есть:

-

Хранение ключей учреждения, ключей ЦСК и его сервисов, вспомогательных сервисов автоматизированных систем.

-

Наложение ЭП на документы, например электронных печатей на электронные выписки движения средств на счетах клиентов банка ключами учреждения.

-

Наложение ЭП сервисами ЦСК и вспомогательными сервисами ЦСК (OCSP, TSP, CMP).

-

Наложение ЭП различными автоматизированными системами.

Специализация данного устройства заключается в необходимости наложения большого количества подписей с использованием незначительного количества виртуальных токенов (до 1 тыс). Такая специфика заложена в архитектуру устройства, например к одному виртуальному токену можно обращаться одновременно из нескольких клиентов, но только один может изменять состояние, а остальные могут лишь использовать личные ключи для криптографических преобразований. Понятно, что в таком режиме невозможно пользоваться одновременно всеми ключами на устройстве, но за счет высокого быстродействия можно ставить до 1000 подписей параллельно.

Все виртуальные носители находятся в оперативной памяти и не считываются из защищенного хранилища во время работы. Для повышения быстродействия, виртуальные носители могут дублироваться в оперативной памяти.

Комплектация Сетевого криптомодуля «Шифр-HSM» семейства «Базовый»

|

Комплектация/

Характеристики

|

Ключей,

тыс. шт |

Одновременных сессий

|

CPU, ядер

|

RAM, ГБ

|

Защищенное хранилище, ГБ

|

Хранилище, ГБ

|

Сетевой интерфейс

|

|

Начальный

|

30

|

256

|

X4H

|

16

|

256

|

240

|

2 x Gigabit Ethernet

|

|

Стандартный

|

60

|

512 |

X6H

|

32

|

256

|

240

|

2 x Gigabit Ethernet

|

|

Высокопродуктивный

|

90

|

1024

|

X8H

|

64

|

256

|

480

|

2 x 10 Gigabit Ethernet

|

В зависимости от комплектации, СКМ может хранить и эффективно обслуживать до 90 тыс. виртуальных ключевых носителей.

Внутренний

Сетевой криптографический модуль «Шифр-HSM» предназначен для активного использования среднего количества ключей пользователей, то есть использование среднего количества ключей для одновременного (параллельного) небольшого количества криптографических операций.

Примером эффективного использования такой комплектации есть:

- Хранение ключей пользователей ЦСК.

- Наложение подписей пользователями ЦСК в процессе своей работы.

Специализация данного устройства заключается в необходимости наложения небольшого количества подписей с использованием значительного количества виртуальных токенов (до 100 тыс.). Такая специфика заложена в архитектуру устройства, например к одному виртуальному токену может обращаться одновременно только один подписант, однако количество таких подписчиков может приближаться к (10 тыс.) во время выполнения криптографических преобразований. Понятно, что в таком режиме невозможно пользоваться одновременно всеми ключами на устройстве, но за счет высокого быстродействия можно ставить подписи до 10 тыс. пользователям параллельно.

Все виртуальные носители находятся в оперативной памяти и не считываются с защищенного хранилища во время работы. Для обеспечения одновременной работы большого количества виртуальных носителей, все виртуальные носители присутствуют в памяти в одном экземпляре. В таком случае невозможно создать несколько одновременных сессий к одному и тому же виртуальному носителю.

Комплектация Сетевого криптомодуля «Шифр-HSM» семейства «Внутренний»

|

Комплектация/

Характеристики

|

Ключей,

тыс. шт |

Одновременных сессий

|

CPU, ядер

|

RAM, ГБ

|

Защищенное хранилище, ГБ

|

Хранилище, ГБ

|

Сетевой интерфейс

|

|

Начальный

|

300

|

1536

|

X12H

|

256

|

512

|

800

|

2 x Gigabit Ethernet

|

|

Стандартный

|

600

|

2048

|

X16H

|

512

|

512

|

800

|

2 x 10 Gigabit Ethernet

|

|

Высокопродуктивный

|

1000

|

4096

|

X24H

|

1024

|

1024

|

800

|

2 x 10 Gigabit Ethernet

|

СКМ семейства «Внутренний» отличаются от «Базовый»:

- Процессорами с большей тактовой частотой

- Большим объемом оперативной памяти

- Большим защищенным хранилищем

- Большим операционным хранилищем

- Большей пропускной способностью сетевых адаптеров

- Другими алгоритмами работы с виртуальными защищенными носителями (описано выше)

В зависимости от комплектации, СКМ может хранить и эффективно обслуживать до 90 тыс. виртуальных ключевых носителей.

Резервный

Сетевой криптографический модуль «Шифр-HSM» предназначен для хранения резервных копий (Backup), ориентированный на частые выполнения процедур резервного копирования и защищенного хранения резервных копий одного или нескольких других криптомодулей.

Резервные копии, хранящиеся на Резервном СКМ «Шифр-HSM», могут быть использованы для восстановления состояния другого СКМ «Шифр-HSM».

Примером эффективного использования такой комплектации есть:

-

Хранение резервных копий одного или нескольких криптомодулей.

-

Восстановление криптомодулей из резервных копий, хранящихся на криптомодуле для хранения резервных копий.

Комплектация Сетевого криптомодуля «Шифр-HSM» семейства «Резервный»

|

Комплектация/

Характеристики

|

Ключей,

тыс. шт |

Одновременных сессий

|

CPU, ядер

|

RAM, ГБ

|

Защищенное хранилище, ГБ

|

|

Начальный

|

P2H

|

8

|

256

|

800

|

2 x Gigabit Ethernet

|

|

Стандартный

|

C4H

|

8

|

512

|

800

|

2 x Gigabit Ethernet

|

|

Высокопродуктивный

|

X4H

|

16

|

1024

|

800

|

2 x Gigabit Ethernet

|

Устройства оборудованы специализированным устройством защиты от проникновения и вскрытия, а также внутренними электронными замками.

Продуктивность

Условия тестирования для оценки производительности:

-

СКМ «Шифр-HSM» Базовый в комплектации Стандарт, 1 шт.

Результаты оценки быстродействия приведены в таблице ниже

|

Операция

|

Алгоритм

|

Длина ключа, бит

|

Скорость, оп/с

|

|

Формирование ЭП

|

ДСТУ 4145-2002

|

257

|

5583

|

|

Формирование ЭП

|

ДСТУ 4145-2002

|

431

|

2193

|

|

Формирование ЭП

|

ECDSA

|

256

|

4808

|

|

Формирование ЭП

|

ECDSA

|

384

|

5008

|

|

Формирование ЭП

|

RSA

|

2048

|

1166

|

|

Формирование ЭП

|

RSA

|

4096

|

762

|

Следует отметить, эксперименты показали, что для полной нагрузки СКМ созданием подписей (CAdES-X Long) ДСТУ 4145-2002 с длиной ключа 257 бит, следует привлечь вычислительные мощности в несколько раз (2-3) больше чем у СКМ.

Во время исчисления подписей (CAdES-X Long) удалось сформировать в 1024 потока подпись за время в диапазоне 0,5-1,0 с для небольших данных (32 байта) от вызова REST API СКЗИ Шифр-CaaS на создание сессии, последующего создания подписи и до удаления сессии.

-

СКМ «Шифр-HSM» Внутренний в комплектации Стандарт, 1 шт.

Результаты оценки быстродействия приведены в таблице ниже

| Операция | Алгоритм | Длина ключа, бит | Скорость, оп/с |

| Формирование ЭП | ДСТУ 4145-2002 | 257 | 10865 |

| Формирование ЭП | ДСТУ 4145-2002 | 431 | 9174 |

| Формирование ЭП | ECDSA | 256 | 8521 |

| Формирование ЭП | ECDSA | 384 | 8373 |

| Формирование ЭП | RSA | 2048 | 1987 |

| Формирование ЭП | RSA | 4096 | 1349 |

Интеграция и использование

Для использования ключей, находящихся на СКМ следует пользоваться:

- На самом низком уровне интеграции, используется клиентская библиотека, реализующая интерфейс PKCS # 11. Между клиентским окружением и СКМ образуется защищенный канал связи по протоколу TLS v1.2 с взаимной аутентификацией. Ключи для пользовательского окружения генерируются на СКМ администраторами, и предоставляются (устанавливаются) в клиентском окружении.

- На более высоком уровне используется интеграция с СКЗИ Шифр-CaaS, и дальнейшее взаимодействие осуществляется через REST API.

- Для управления виртуальными ключевыми носителями на одном или нескольких СКМ, следует использовать СУВТ Шифр-vTMS, которая ведет учет и статистику использования виртуальных носителей и может применяться для:

-

Статическая балансировка нагрузки между несколькими СКМ на основе существующей статистики (на одном СКМ может находиться несколько десятков ключей, а на другом десятки тысяч, однако по количеству обращений они будут тождественны).

-

Равномерного распределению ключей между СКМ.

-

- Каждый СКМ имеет несколько сетевых интерфейсов, которые могут быть использованы следующим образом:

-

или Network Bonding Interface

-

или Резервирование на сетевом коммутаторе сетевых интерфейсов

-

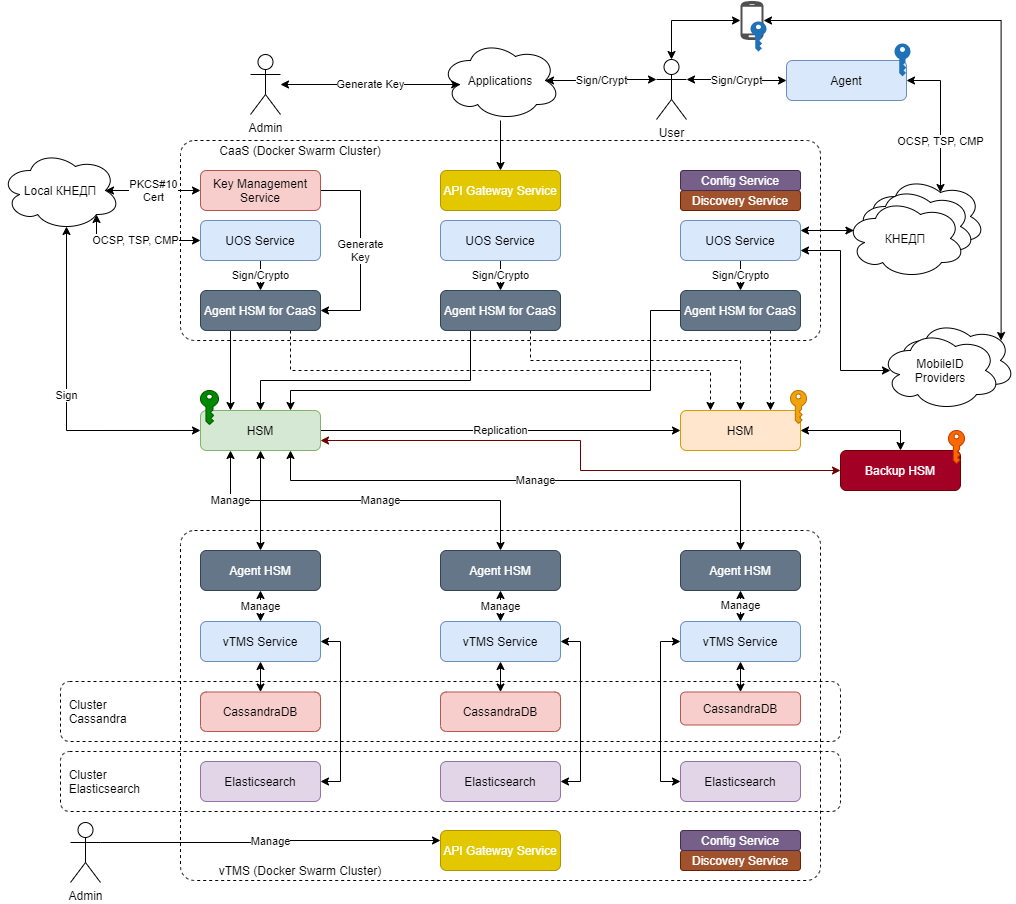

Классическая схема использования СКМ

По данной схеме изображено использование по REST API облачной платформы (на основе СКЗИ Шифр-CaaS) для взаимодействия с СКМ Шифр-HSM.

Для управления виртуальными носителями используется СУВТ Шифр-vTMS.

Внутреннее состояние СКМ полностью дублируется между собой по схеме Master-Slave в другие ЦОД. Кроме того, выполняется резервное копирование с обеих СКМ на Backup.

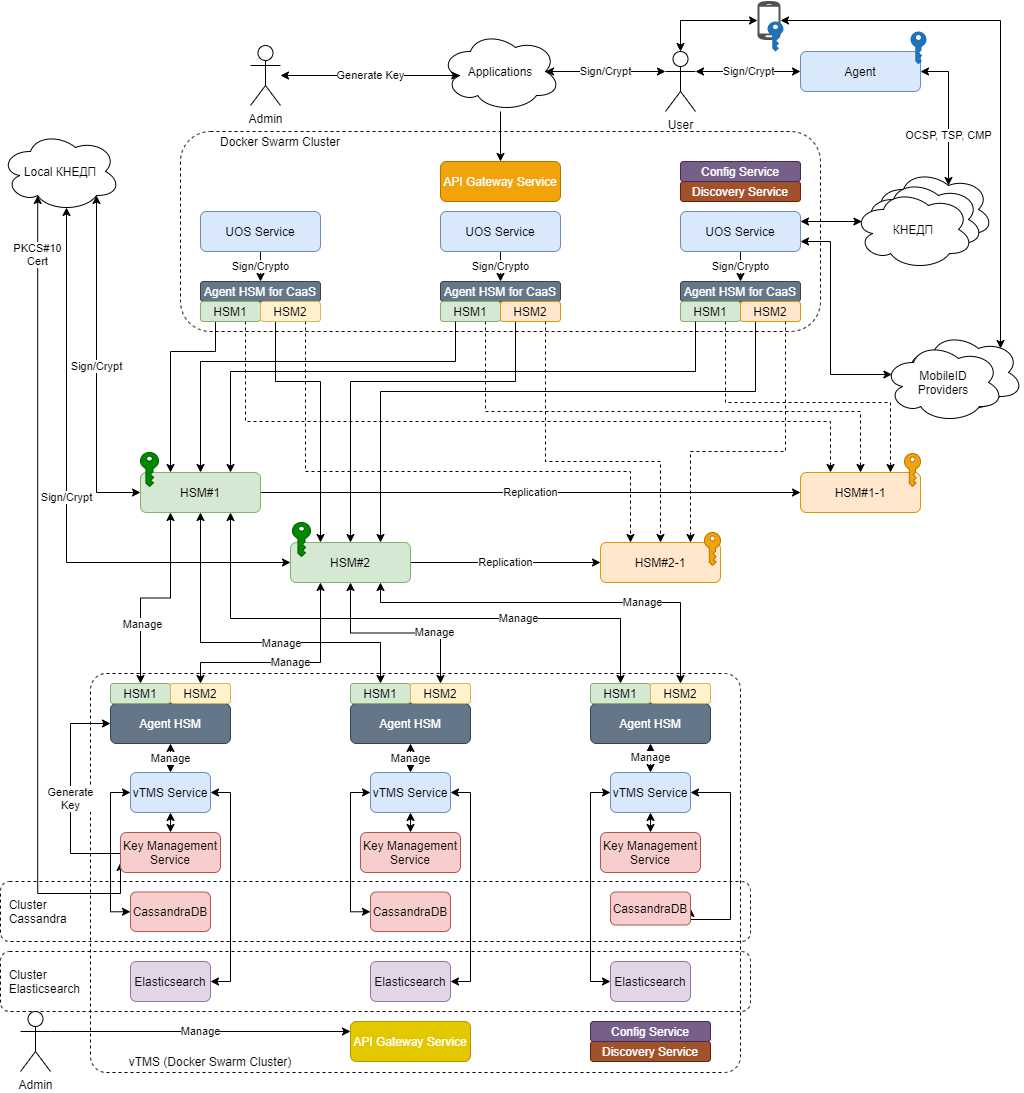

Сложная схема использования СКМ

По данной схеме изображено использование по REST API облачной платформы (на основе СКЗИ Шифр-CaaS) для взаимодействия с СКМ Шифр-HSM.

Для управления виртуальными носителями используется СУВТ Шифр-vTMS. Для обслуживания большого количества защищенных носителей следует использовать схему распределения носителей между несколькими СКМ (шардование).

Кроме того, возможно обеспечить дублирование внутреннего состояния СКМ между собой по схеме Master-Slave в другие ЦОД.

Соответствие

СКМ "Шифр-HSM" полностью соответствует требованиям, предъявляемым к средствам КЭП:

- Экспертное заключение Госспецсвязи Украины в сфере КЗИ №04/03/02-1762 от 08.07.2020. Срок действия экспертного заключения: до 08.07.2025 года.

- Экспертное заключение Госспецсвязи Украины на соответствие профилям защиты для устройств создания безопасной квалифицированной электронной подписи №04/05/02-1282 от 29.04.2021. Срок действия экспертного заключения: до 08.07.2025 года.

Ссылка для просмотра экспертных заключений.

Комплектность

Комплектность изделия Сетевого криптографического модуля «Шифр-HSM»:

-

СКМ «Шифр-HSM» реализует функции криптографических преобразований и работы с ключевыми данными.

-

Инсталляционные пакеты программ, реализующих прикладные программные интерфейсы информационного взаимодействия изделия «Шифр-HSM» и внешнего ПО.

Комплектность образца СКМ «Шифр-HSM»:

-

Сетевой криптографический модуль «Шифр-HSM»

-

Носитель информации с программным обеспечением и документацией

-

Формуляр (паспорт)

-

Гарантийный талон

-

Кабель питания сетевой

-

Комплект крепления в 19 "стойку

-

Набор креплений

-

Упаковка

СКМ «Шифр-HSM» реализует выполнение функций обработки информации через прикладной программный интерфейс.

ПО, входящее в комплектность изделия СКМ «Шифр-HSM», разработано в виде набора библиотек PKCS # 11 для ОС: семейства Microsoft Windows, Linux.

Поддержка и ремонт

На аппаратное обеспечение предоставляется 3 года гарантии:

-

В течение первого года замена (в течение нескольких дней).

-

В течение следующих 2 лет - гарантийный ремонт (по возможности / наличием предоставляется подменное оборудование).

На программное обеспечение предоставляется 1 год гарантийного сопровождения, последующие годы стоимость сопровождения выполняется по программе «Standard» и составляет 20%.

Срок поставки

В связи с тем, что при производстве СКМ используется аппаратное обеспечение и комплектующие иностранного производства, которые следует подключить, настроить, интегрировать и протестировать, то это существенно влияет на сроки поставки СКМ конечным заказчикам.

-

При наличии оборудования на складе группы «Сайфер», срок поставки составит 5 рабочих дней.

-

В случае отсутствия оборудования на складе группы «Сайфер», но наличии оборудования на складе поставщиков, срок поставки составит до 30 рабочих дней.

-

В случае отсутствия оборудования на складе поставщиков, срок поставки составит до 60 рабочих дней.

Сравнение с устройствами международных производителей

Использование PKCS#11 интерфейса для взаимодействия с устройством позволяет обеспечить аналогичную функциональность, как и решения от:

-

Thales (Luna HSM)

-

nCipher (nShield Connect)

Использование стандартной обертки Java для PKCS#11 или обертки от Tugraz, позволяет легко выполнить использование СКМ в Java.